Comunicación presentada al VI Congreso Ciudades Inteligentes

Autor

- Albert Martorell Soler, Team Leader & Technical Domain Manager, Applus+ Laboratories

Resumen

Las redes inteligentes se encargan de la gestión eficiente y sostenible de los sistemas de suministros, pero ¿con qué datos toman sus decisiones? ¿Son datos reales? ¿De dónde provienen estos datos? ¿Quién los envía? Preguntas como estas nos llevan a otras preguntas: ¿Mi sistema es seguro? ¿Controlo todos los dispositivos de mi red? ¿Cómo puedo saberlo? Y lo más importante; ¿Quién me lo puede garantizar, y a qué precio? ¿Va a arruinar mi negocio? Los contadores inteligentes son los encargados de proporcionar los datos de inicio en la red. Estos datos podrían ser manipulados/utilizados por varios tipos de atacantes, cada uno de ellos con propósitos distintos. Analicemos los atacantes, las puertas de entrada a nuestros contadores inteligentes, y la certificación. Pero también quién nos puede ayudar y cómo, en la seguridad de nuestros productos.

Palabras clave

Certificación, Seguridad, Redes Inteligentes, Contadores inteligentes, Atacantes

Introducción

Según la REE, “una red inteligente es aquella que puede integrar de forma eficiente el comportamiento y las acciones de todos los usuarios conectados a ella, de tal forma que se asegure un sistema energético sostenible y eficiente, con bajas pérdidas y altos niveles de calidad y seguridad de suministro”. Este ecosistema está experimentando una gran evolución en un mundo hiperconectado, donde los datos se convierten en un activo muy cotizado, y la información pasa a fluir de manera bidireccional.

Evoluciones tecnológicas como el coche conectado, las energías renovables que capacitan la micro-producción eléctrica, o la lectura en tiempo real de contadores, entre otras, abren un nuevo paradigma en la gestión de los datos y la fiabilidad de los mismos. Millones de dispositivos nuevos pasarán a consumir o aportar energía a la red; por lo tanto, nuevos contadores inteligentes se incorporarán al sistema. Por ello, palabras como integridad, autenticidad o confidencialidad empiezan a aparecer en un lugar destacado de nuestra mente.

Las redes inteligentes se encargan de la gestión eficiente y sostenible de los sistemas de suministros, pero ¿Con qué datos toman sus decisiones? ¿Son datos reales? ¿De dónde provienen estos datos? ¿Quién los envía? Preguntas como estas nos llevan a otras preguntas: ¿Mi sistema es seguro? ¿Controlo todos los dispositivos de mi red? ¿Cómo puedo saberlo? Y lo más importante; ¿Quién me lo puede garantizar, y a qué precio? ¿Va a arruinar mi negocio?

Los contadores inteligentes son los encargados de proporcionan los datos de inicio en la red. Estos datos podrían ser manipulados/utilizados por varios tipos de atacantes, cada uno de ellos con propósitos distintos

En esta conferencia se pretende navegar en la motivación de los atacantes de contadores inteligentes, los tipos de ataques, las certificaciones, y cómo se puede avanzar hacia un sistema más seguro.

Smart meter, el punto de ataque

Como hemos comentado los contadores inteligentes son los que proporcionan los datos de inicio en la red inteligente. ¿Pero quién y por qué querría atacarlos?

- Usuarios: Objetivo, decremento de consumo, o incremento de generación.

- Ladrones: Objetivo, Robar en viviendas o negocios (Con acceso a datos de consumo, se pueden establecer patrones de conducta y saber cuándo no están los inquilinos y durante cuánto tiempo).

- Trabajadores: Objetivo, penalizar a la compañía por no sentirse apreciado.

- Mafias: Objetivo, hacer caer la red eléctrica de un país; acceder a datos de las compañías / espionaje. Desprestigiar una compañía para posicionar otra.

- Chiquilladas: Objetivo, hacer una gracia, reconocimiento, practicar un ataque visto por internet.

¿Cómo se pueden realizar dichas acciones? Todos conocemos la manera clásica realizada por los usuarios. Dicha manera se basa en la manipulación física de los contadores. Pero hoy en día la digitalización y el mundo conectado han abierto la puerta a ataques remotos, y ataques físicos más complejos. Un puerto de comunicación se convierte en un punto de ataque perfecto. Un puerto Ethernet, un USB, un RS232/485, PLC, una simple entrada de mantenimiento, un teclado o un display, son vectores de ataque factibles. Estamos hablando de ataques de ingeniería inversa, penetración, HW hacking, ataques de Side Channel, perturbaciones, SW (Fuzzing, Ejecucion simbolica/concolica, cache, inyección de código, etc.).

Hoy en día, en este mundo colaborativo, toda vulnerabilidad o conocimiento, cuelga de Internet, y se distribuye con una rapidez pasmosa. La contramedida más eficaz, es una correcta definición del ciclo de vida del producto, así como el asesoramiento por terceras partes de la seguridad del producto.

¿Cómo se realiza esto?

Seguridad en el diseño

El concepto de “security by design” es un concepto clave en este mundo. El hecho de diseñar productos seguros, desde un planteamiento inicial, asegura un resultado óptimo al finalizar. La seguridad parte de saber, qué se quiere proteger y por qué; con quién se puede confiar y con quién no; dónde se instalará el producto; y finalmente qué pretenderá mi atacante. Con ello se puede definir un correcto ciclo de vida del producto, para proteger el producto, no solo ante las vulnerabilidades conocidas a día de hoy, sino ante las vulnerabilidades futuras.

¿Pero, cuando hablamos de vulnerabilidades, de qué tipo estamos hablando?

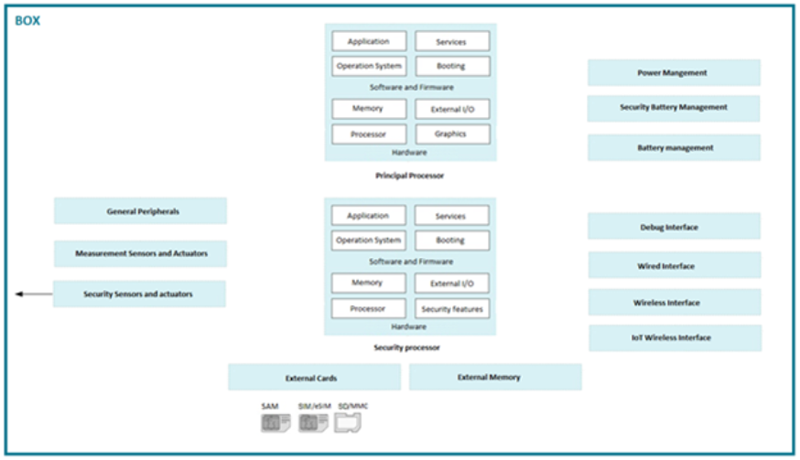

Si definimos un producto estándar, podríamos definirlo como una serie de componentes HW, SW, FW que disponen de un proceso de arranque o Boot.

Pero esto es muy genérico. Veamos un poco más en detalle.

Cada uno de estos componentes puede tener un HW, FW, SW propios, y cada uno de ellos, y sus partes, puede tener diferentes vulnerabilidades públicas o no.

¿Pero todas son importantes? La respuesta es depende. ¿Dónde están los assets, qué es lo importante en ellos? ¿La integridad, la autenticidad o la confidencialidad? ¿Dónde está localizada la vulnerabilidad?

Vamos a dar un ejemplo, si tenemos un disco duro con un cifrado inseguro, y lo ponemos en una caja de seguridad, dentro de la caja fuerte de un banco. ¿El cifrado importa? Realmente poco.

Teniendo en cuenta esto, no se puede definir un producto como seguro, sino se define un nivel de garantía. Entonces, ¿alguien nos puede ayudar a definir esto?

Certificación Common Criteria y ENISA

La regulación intenta ayudar en el reto de la estandarizar de productos, no solo en la funcionalidad sino también en la seguridad de los mismos.

Common Criteria es un reconocido estándar internacional para la evaluación de la seguridad en productos IT. Especialmente para garantizar que cumplan con un estándar de seguridad acordado para las implementaciones gubernamentales.

El estándar está basado en 7 niveles de garantía (EALs), los cuales son seleccionados por las empresas, que desean certificar un producto, y evaluados por un laboratorio acreditado independiente.

El punto importante lo tenemos en los certificados CC. Estos son ampliamente reconocidos dentro de la comunidad internacional, por los 31 países firmantes del acuerdo CCRA (acuerdo de reconocimiento de criterios comunes).

Dicho esto, hay productos que son de alto interés para gobiernos y/o empresas. En este caso, Common Criteria provee de los llamados Perfiles de protección. Un perfil de protección define los requisitos de seguridad, asunciones, políticas de seguridad, entorno operacional, assets y threads de un determinado tipo de producto.

En nuestro caso, la asociación ESMIG ha redactado un perfil de protección, para garantizar un nivel mismo nivel de garantía para todos los smart meters. ¿Pero quién demanda este perfil de protección?

Hay países o asociaciones (ESMIG) que requieren certificaciones Common Criteria en sus productos. Por otro lado, actualmente la Unión Europea, a través de ENISA, está trabajando en la armonización de certificaciones para los sistemas Smart grid, y Common Criteria es un estándar bien valorado. Pero actualmente no hay una regulación clara. La falta de referencia clara es debido a que no hay obligatoriedad internacional de estandarización para la protección de Smart meters. ¿Entonces porque debemos certificar? Por prestigio, por diferenciación, por seguridad.

Pero Common Criteria es un estándar caro. Por tanto ¿solo Common Criteria nos puede ayudar?

Laboratorios de seguridad y opciones de certificación

Algunos laboratorios de seguridad como Applus+, pueden ayudarnos en todo el proceso de desarrollo del producto.

Muchas veces se ha dicho, pero la formación es la clave. Tener equipos formados en seguridad para el desarrollo es un punto inicial crucial. Pero no el único. Durante el desarrollo expertos en seguridad, nos pueden ir guiando en las decisiones ya sea a través de consultoría o de un gap análisis. Esto nos hará llegar a una hipotética certificación más preparados.

¿Pero qué opciones de certificación tenemos?

Por supuesto la que nos dará reconocimiento internacional es Common criteria. Pero hay otras opciones nacionales como LINCE o evaluaciones por caso de uso con metodologías como SESIP (más económicas que Common Criteria). Dicho esto, nos queda la opción más económica, en que, un laboratorio como Applus+, nos proporcione un certificado propio.

Escojamos la opción que escojamos, Applus+ puede ayudar en la gestión del riesgo en este ecosistema.

Conclusiones

Las nuevas tecnologías entrañan nuevos retos, entre otros, retos en seguridad. Estos retos no deben ser menospreciados. Los agujeros de seguridad pueden afectar a empresas y gobiernos poniendo en jaque todo el ecosistema. Para ello se recomienda aplicar la seguridad en el diseño, y potencialmente asesorase o certificar con laboratorios independientes.

Referencias

- Enisa (27 Mayo 2020)

- Common Criteria (27 Mayo 2020)

- Esmig (27 Mayo 2020)

- Applus+ Laboratories (27 Mayo 2020)